Als u online surft, is het u misschien opgevallen dat op sommige websites links in de adresbalk een klein hangslotje staat, waarmee wordt aangegeven dat de inhoud beveiligd is en dat de verbinding tussen uw browser en de website versleuteld is om een Man-in-the-Middle-aanval (MiTM) te voorkomen.

Wat is een Man-in-the-Middle-aanval (MiTM)?

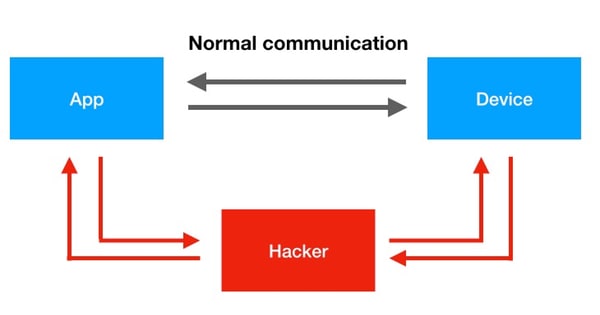

Wanneer u een webpagina probeert te openen, reist de informatie van de server naar uw computer via een supersnelweg van kabels, routers en computerschakelaars die het internet over de hele wereld uitstrekt. Net als de vroegere struikrovers weten moderne aanvallers dat u op elk "knooppunt" kwetsbaar bent. Op deze plekken kunnen uw gegevens worden onderschept, gelezen en zelfs gewijzigd. Een man-in-the-middle-aanval is een procedure waarbij een aanvaller zich tussen u en de computer waarmee u communiceert kan plaatsen om het gesprek te lezen of te wijzigen. De procedure was zeer gebruikelijk vóór de massale overschakeling op HTTP-Secure, en is nog steeds gebruikelijk, hoewel het iets ingewikkelder is om uit te voeren.

De alomtegenwoordige man-in-the-middle-aanvallen waren jarenlang gericht op pc's, maar nu ook op mobiele telefoons. Omdat de impact van deze aanvallen niet wordt ingeschat, verbinden consumenten hun telefoons met openbare netwerken om verbonden te blijven, vooral wanneer ze op vakantie zijn.

De grootste bedreiging komt voort uit de trage detectie. Gebruikers kunnen niet altijd achterhalen of het netwerk waarop zij zich bevinden legitiem is of dat iemand het verkeer afluistert, of dat nu op de luchthaven, in het hotel of in een koffiehuis verderop in de straat is. Door onze internetverslaving gebruiken we hetzelfde apparaat voor zowel zaken als plezier, waardoor we automatisch worden blootgesteld aan risico's. Eindgebruikers vormen de grootste bedreiging voor ondernemingen. Eenmaal verbonden met een onbetrouwbaar netwerk kunnen geloofsbrieven of e-mail worden gelekt.

Voorbeelden

Wanneer twee partijen een gesprek beginnen, maken ze meestal een verbinding en wisselen ze zogenaamde publieke sleutels uit - sleutels die worden gebruikt om gesprekken te versleutelen voordat ze over de draad worden verstuurd. Stel dat Alice en Bob chatten op het web. Wanneer Alice contact opneemt met Bob, stuurt ze haar publieke sleutel. Bob zal alle berichten voor Alice versleutelen met haar openbare sleutel. Bob stuurt Alice op zijn beurt ook zijn publieke sleutel. Wanneer Alice het versleutelde bericht van Bob ontvangt, ontsleutelt zij het met haar privésleutel en leest het. Stel je nu een derde persoon voor tussen Alice en Bob. Zijn naam is Peter. Peter onderschept de openbare sleutel van Alice op weg naar Bob en vervangt deze door zijn eigen openbare sleutel. Hij onderschept ook de openbare sleutel van Bob en vervangt die door de zijne op weg naar Alice. Nu coderen zowel Alice als Bob informatie met Peters openbare sleutel en kan Peter deze decoderen met zijn eigen privésleutel. Na ontcijfering leest hij het bericht, wijzigt het misschien, versleutelt het dan met de in de eerste stap onderschepte openbare sleutel van Alice en stuurt het bericht door naar Alice. Hij stuurt alle communicatie van en naar Bob of Alice door en geen van beiden weet dat hij afluistert.

Onbeveiligde Wi-Fi netwerken zijn niet de enige ingang die een hacker kan gebruiken voor een man-in-the-middle aanval. Telkens wanneer u online gaat en een proxyservice gebruikt om uw IP-adres te anonimiseren of de beperkingen op uw werkplek te omzeilen, moet u bedenken dat de proxyserver normaal gesproken als man in the middle fungeert.

Uw paginabezoeken en online activiteiten zoals bestandsoverdrachten, financiële transacties of e-mails kunnen door cybercriminelen worden opgevangen via een vijandige proxyserver. U stelt al uw informatie bloot aan derden.

VPN-servers moeten uw infrastructuur beschermen door uw verbinding versleuteld te houden. Gecompromitteerde of malafide VPN-servers kunnen derden ook in staat stellen uw gegevens te stelen, maar erger nog, ze kunnen uw verkeer omleiden en uw internetverbinding gebruiken voor illegale plannen. Bij gebrek aan een beveiligde verbinding kan het te laat zijn als u erachter komt dat u een kwaadaardig programma hebt geïnstalleerd.

MiTM-aanval voorkomen

Als u niet technisch onderlegd bent, kunt u hier niet veel aan doen. Man-in-the-middle aanvallen zijn zeer moeilijk op te sporen, dus voorkomen is beter dan genezen.

Als u op vakantie bent en uw telefoon automatisch verbinding maakt met een netwerk, kunt u het slachtoffer worden van een MitM-aanval. Als u wordt gevraagd een VPN-app te installeren of een digitaal certificaat te accepteren, bent u op weg naar een man-in-the-middle-aanval. De eenvoudigste manier om man-in-the-middle aanvallen te identificeren is te controleren of het SSL-certificaat is uitgegeven voor de entiteit die u verwacht te bezoeken. Idealiter is het uitgegeven door een legitieme, betrouwbare certificaatautoriteit. Als uw browser bezwaar maakt tegen de geldigheid of legitimiteit van een certificaat, sluit dan onmiddellijk de pagina en vraag om hulp voordat u gegevens invoert. U kunt het SSL-certificaat controleren door in de linkerbovenhoek van uw browser te kijken of er HTTPS in het groen staat. Dit betekent dat uw verbinding is versleuteld en uw gegevens verborgen zijn.

Omdat er geen manier is om deze aanvallen goed te detecteren, is het beter om vanaf het begin op veilig te spelen:

- Zorg ervoor dat de verbindingen HTTPS zijn en niet HTTP.

- Controleer dubbel of het SSL-certificaat niet verlopen is en uitgegeven is door een betrouwbare provider.

- Vermijd gratis VPN's en proxies.

- Wijzig regelmatig wachtwoorden en hergebruik ze niet.

- Maak geen verbinding met verdachte openbare netwerken, wees wantrouwig, zelfs als het gaat om Wi-Fi in hotels, en installeer of download nooit iets.

- Gebruik een beveiligingsoplossing die HTTPS-verbindingen kan scannen.

- Als er geen alternatief is en je moet verbinding maken met zo'n netwerk, vermijd dan het doen van betalingen en het inloggen op social media accounts of e-mail accounts.

Nu we u de rillingen hebben bezorgd, laten we eens kijken naar de positieve kant van man-in-the-middle. Niet alle MiTM is slecht. Dergelijke technieken kunnen worden gebruikt voor uw eigen veiligheid. Omdat steeds meer kwaadaardige websites en malware overschakelen op veilige HTTPS-communicatie om gegevens te exfiltreren en ervoor te zorgen dat uw beveiligingsoplossing geen malafide verkeer kan onderscheppen, gebruiken sommige beveiligingsoplossingen SSL-proxies - modules die het SSL / TLS-verkeer ontsleutelen, inspecteren op badware en het vervolgens opnieuw versleutelen en doorsturen naar de bestemming. Sommige oplossingen voor ouderlijk toezicht bewandelen ook deze weg om ervoor te zorgen dat de versleutelde gesprekken van uw kind niet iets bevatten waarover u zich zorgen moet maken.